Desde hace varios años, estamos percibiendo cómo la seguridad física está cada vez más ligada a la ciberseguridad, y viceversa, haciéndose más necesario un enfoque de seguridad integral.

No en vano, los riesgos de ciberseguridad en el mundo IT podrían verse incrementados en determinados ámbitos si no existiesen medidas de seguridad física robustas protegiendo los centros de datos, que alojan los servidores que sustentan las operaciones IT de las organizaciones, así como el acceso a los edificios de oficinas, donde los usuarios conectan sus equipos a la red.

De igual modo, ha habido una evolución en las tecnologías utilizadas por los dispositivos de seguridad física.

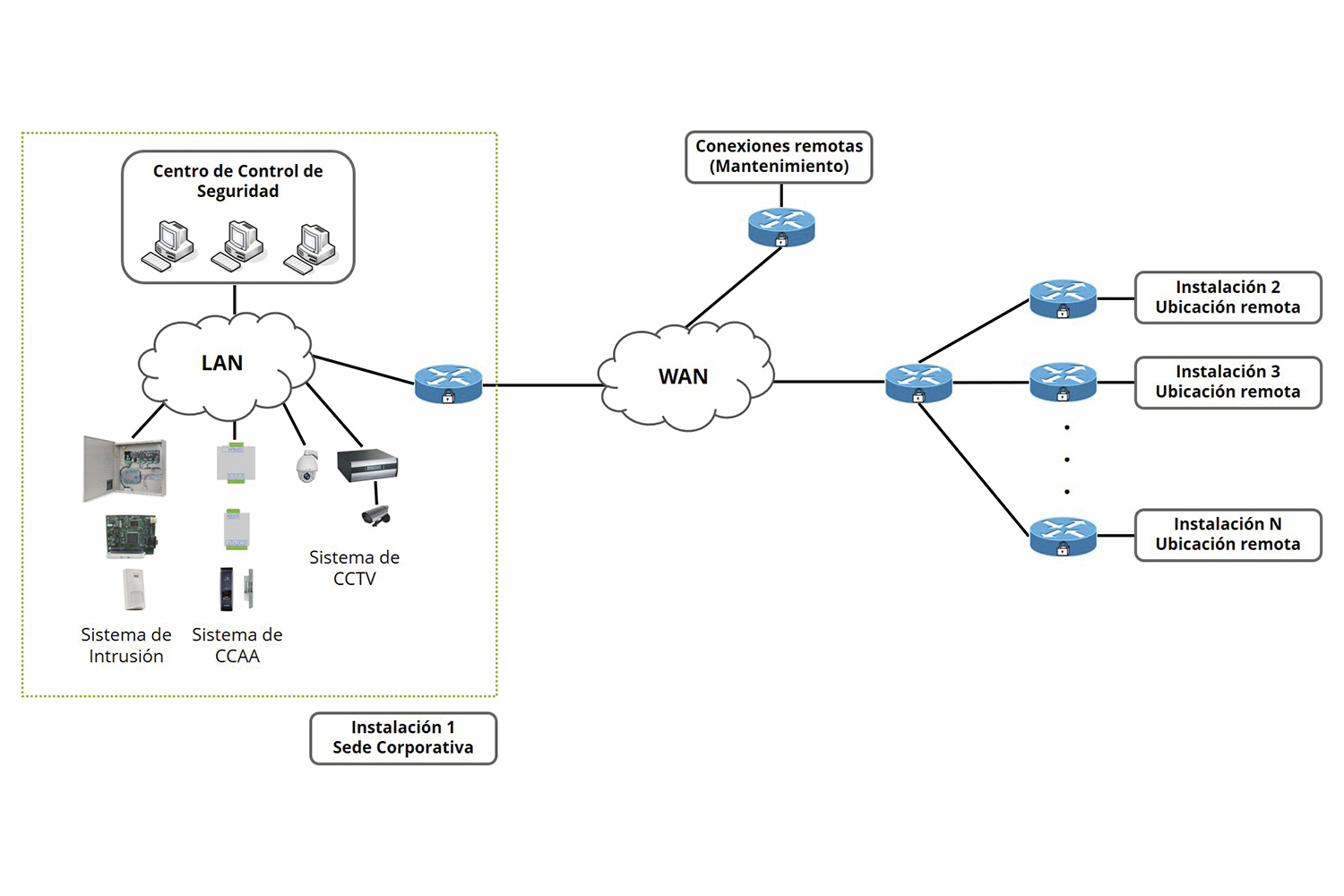

Cada vez más, encontramos un mayor número de dispositivos que utilizan tecnologías estándar como redes IP para establecer comunicaciones con su entorno o redes externas. Esta evolución no viene exenta de nuevos riesgos de ciberseguridad que afectan a la seguridad física, lo que hace que sea necesario abordarlos en todo el ciclo de vida del producto, empezando desde la fase de diseño.

Algunos de los ámbitos donde mayor riesgo se percibe a consecuencia de esta evolución son los sistemas de detección de intrusión, los sistemas de control de acceso y los sistemas de CCTV.

Algunos de los ámbitos donde mayor ciberriesgo se percibe son los sistemas de detección de intrusión, control de acceso y CCTV

Detección de intrusión

Estos sistemas, a grandes rasgos, están compuestos por sensores desplegados en la instalación física que transmiten su estado a través de cableado dedicado o de forma inalámbrica hasta un dispositivo central (panel o central de alarmas) o hasta alguno de sus expansores. La central de alarmas establece comunicación con la central receptora de alarmas o con un centro de control propio. Esto permite, ante una alarma confirmada, avisar a las Fuerzas y Cuerpos de Seguridad del Estado.

Existen varios riesgos de ciberseguridad que deben tenerse en cuenta tanto en el diseño como en la implementación de estos sistemas para evitar que puedan verse afectados por vulnerabilidades que un atacante pudiera aprovechar para manipular su funcionamiento.

En este sentido, a continuación se enumeran algunas de las vulnerabilidades más comunes que pueden encontrarse por no haberse tenido en cuenta la seguridad en las fases de diseño de producto:

- Comunicaciones entre los sensores y el sistema de alarma sin cifrado y autenticación: En un escenario en el que se establece la comunicación entre sensores y el sistema de alarma de forma inalámbrica, un atacante puede interceptar la señal utilizando una radio definida por software y replicarla, pudiendo interferir con el funcionamiento del sistema. De igual modo, en el caso de que la comunicación entre sensores y el sistema de alarma sea cableada y este cable quede expuesto físicamente fuera del perímetro, un atacante podría llegar a interferir con el funcionamiento del sistema de forma similar utilizando hardware específico.

- Comunicaciones celulares inseguras entre el sistema de alarma y la central de alarmas: En este escenario, el atacante, que utiliza una estación base falsa, fuerza a que el sistema de alarmas se conecte a la misma con el objetivo de interferir en la comunicación.

- Paneles de configuración inseguros: Algunos sistemas de alarma pueden configurarse o monitorizarse a través de un panel web o de una aplicación móvil. Es importante que estos accesos se revisen en profundidad para minimizar la ocurrencia de vulnerabilidades, y así evitar que un potencial atacante pueda comprometer estos accesos para llevar a cabo acciones no autorizadas.

- Protección del hardware y del firmware del sistema de alarmas: Al contrario que los servidores de IT que se comentaban al principio del artículo, los cuales se suelen encontrar protegidos físicamente en centros de datos, muchos de estos sistemas de alarmas pueden ser accesibles físicamente por un atacante, con el objetivo de abrirlo y de hacer ingeniería inversa. Un hardware mal protegido puede permitir la obtención del firmware y del contenido de los chips, los cuales, en caso de no estar adecuadamente protegidos, podrían permitir al atacante entender al detalle el funcionamiento del sistema y detectar vulnerabilidades que podrían ser aprovechables en los puntos anteriores (obtención de contraseñas de cifrado, contraseñas de acceso, etc.). O incluso forzar una actualización del firmware para modificar el funcionamiento del dispositivo en el caso de que no esté protegida la integridad del mismo de forma correcta.

Aunque la ejecución de alguno de estos ataques pueda parecer sofisticada, la realidad es que las herramientas necesarias para ejecutarlos son accesibles y económicamente rentables, y su uso está extensamente documentado.

Control de accesos

Control de accesos

Los sistemas de control de acceso pueden utilizar distintas tecnologías, como biometría, códigos, tarjetas, etc. Una sobre la que más ataques se han publicado son los controles de acceso por tarjeta de proximidad, especialmente las tarjetas RFID de baja frecuencia o determinadas de alta frecuencia.

En el ámbito de estas últimas, cabe destacar que la seguridad de determinados chips se ha visto comprometida.

Algunos de ellos son muy utilizados en sistemas de control de acceso, pero, lamentablemente, implementan un sistema de cifrado que está roto desde hace varios años y que permite el clonado de la tarjeta utilizando hardware que no supera los cien euros.

Este factor se debe tener en cuenta cuando se diseña un sistema de control de accesos, ya que elegir una tecnología con vulnerabilidades conocidas hace muy costoso, o incluso imposible, que estas puedan ser mitigadas cuando la solución ya se ha puesto en producción.

¡Sigue Leyendo!

Aquí te hemos mostrado tan sólo una parte de este contenido.

¿Quieres leer el contenido completo?

Control de accesos

Control de accesos